Da heutzutage jedes Unternehmen die Cloud nutzt – sei es in Form einer vollständigen Cloud-Umgebung, einer hybriden Lösung oder als SaaS (Software-as-a-Service) – machen sich viele Sorgen um die Sicherheit und darum, die Kontrolle über ihre Daten und Prozesse zu behalten. Man könnte sagen, dass dies von Anfang an, vielleicht sogar schon früher, eine Sorge hätte sein müssen, aber wie so oft stand es nicht im Vordergrund.

Die zunehmende Hyperkonnektivität führt zu einer beispiellosen Ausweitung der Angriffsflächen, mit sich ständig ändernden Angriffen in Form von Ransomware, Datenlecks und immer komplexer werdenden Angriffen auf Lieferketten. Das bedeutet, dass Anbieter von Cybersicherheitslösungen ständig neuen Bedrohungen ausgesetzt sind, was einen proaktiven und konsequenten Ansatz erfordert.

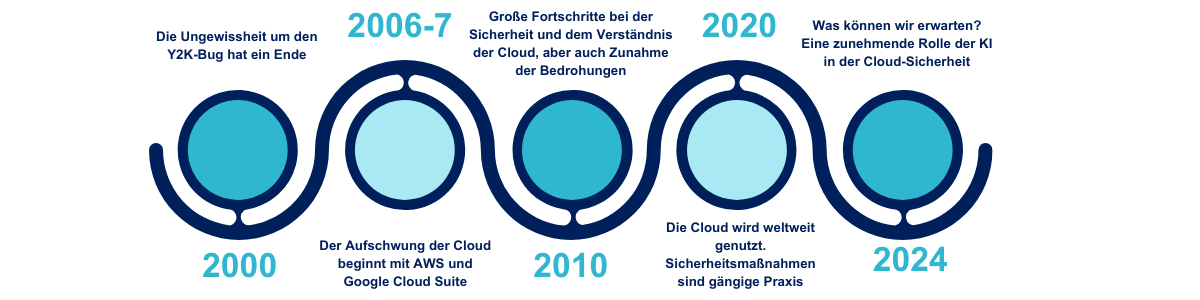

Vor diesem Hintergrund ist die Sicherheit in der Cloud ein entscheidender Aspekt, den wir jetzt berücksichtigen müssen, um die zunehmenden Bedrohungen zu mindern. Schauen wir uns die Geschichte der Cloud-Sicherheit an, vergleichen sie mit der Sicherheit in lokalen Umgebungen und werfen einen Blick auf zukünftige Trends, die wir erwarten können. Spoiler: Künstliche Intelligenz wird eine Rolle spielen.

Wie hat sich die Sicherheit in der Cloud verändert?

Viele Jahre lang stagnierte das Wachstum und die Akzeptanz der Cloud-Technologie. Doch mit der fortschreitenden Globalisierung nutzten immer mehr Unternehmen technologische Fortschritte, und viele Jahre später stehen wir nun hier!

Y2K: Die Ausgangssituation

Der Y2K-Bug versetzte die Welt in Angst, da die Ungewissheit allgegenwärtig war. Doch als das Jahr 2000 kam und die Welt nicht unterging, drehte sich alles wieder weiter. Die Cloud begann langsam, aber stetig zu wachsen. Wir erlebten den Start externer Cloud-Dienste durch große Unternehmen wie AWS.

Was bedeutete das für die Sicherheit?

Anfang der 2000er Jahre war die Cloud noch nicht weit verbreitet, und spezifische Sicherheitsbedenken in Bezug auf Cloud-Umgebungen wurden noch nicht diskutiert oder verstanden. VPNs wurden zwischen lokalen Umgebungen und Cloud-Anbietern genutzt, und Unternehmen verließen sich auf traditionelle Sicherheitsmechanismen wie Firewalls, Intrusion-Detection-Systeme und Zugangsmanagement. Compliance-Standards waren noch kein Thema. Die wenigen Sicherheitsmaßnahmen, die Unternehmen ergriffen, lagen meist auf der Seite des Cloud-Anbieters. Sicherheit stand also nicht im Mittelpunkt.

2010: Der Aufstieg der Cloud

Als wir uns dem Jahr 2010 näherten, gewann die Cloud zunehmend an Bedeutung, und mit ihr auch die Sicherheit.

Auf der Seite der Angreifer ging es vor allem um Kryptojacking, Mining und den Zugang zu sensiblen Daten durch Fehlkonfigurationen oder gestohlene Zugangsdaten. Zu diesem Zeitpunkt begannen Cloud-Anbieter und Unternehmen, mehr Wert auf Sicherheit zu legen, und implementierten bessere Sicherheitskontrollen und Gegenmaßnahmen. Es war auch die Zeit, in der das Verständnis für die Cloud wuchs – was zu besseren Schulungen für Cloud-Administratoren und Cloud-native App-Entwickler führte. Zu diesem Zeitpunkt entstand auch das „Cloud Shared Responsibility Model“ (Modell der geteilten Verantwortung), das die Rollen von Cloud-Anbietern und Nutzern klarer definierte. Doch zu oft wurde die Schulung der Cloud-Nutzer und -Administratoren in Bezug auf Datenverwaltung und bewährte Sicherheitspraktiken übersehen. Es entstanden zwar Schulungen und Awareness-Programme, aber sie waren längst nicht so verbreitet wie heute.

In der zweiten Hälfte des Jahrzehnts tauchten CASBs (Cloud Access Security Broker) auf – Sicherheitslösungen, die zwischen Cloud-Nutzern und Cloud-Diensten agieren. Diese boten DLP (Data Loss Prevention), verschlüsselte Verbindungen zwischen lokalen Umgebungen und der Cloud sowie Compliance-Regeln. Dies war die erste Antwort auf das Problem fehlender effizienter Kontrollen für die Datenfilterung vom LAN (Local Area Network) zur Cloud. Auch wenn CASBs den Endpunkt des Nutzers vor Datenverlusten schützten, war und ist es sehr schwierig, Daten an einen anderen Tenant desselben Cloud-Anbieters zu senden, es sei denn, es wird ein starkes CASB zusammen mit einer dedizierten virtuellen Netzwerkschnittstelle und starken VPC (Virtual Private Cloud)-Endpunkten verwendet. Daten-Tags boten ebenfalls eine Lösung, waren jedoch begrenzt, da es keinen definierten Standard für ein „on-premises-to-cloud“-kompatibles Metadatenformat für das Tagging gab.

Dies verdeutlichte die Notwendigkeit einer starken Datenverwaltung und -klassifizierung, noch bevor technische Maßnahmen ergriffen wurden, selbst wenn diese nicht vollständig Cloud-bezogen waren. Die Implementierung dieser Maßnahmen kann zu einem angemessenen Schutz für jede Datenverwendung führen, etwa durch Verschlüsselung, Prinzip des minimalen Zugriffs und der Entscheidung, ob Daten öffentlich oder privat verfügbar sind. In den Jahren 2014 und 2015 wurden die ISO-Normen 27017 und 27018 als Best Practices eingeführt. ISO 27017, ein heute noch gültiger Standard, unterstützt die Umsetzung von ISO27001-Informationssicherheitskontrollen in Cloud-Umgebungen. ISO 27018 bietet Leitlinien zum Schutz personenbezogener Daten (Personally Identifiable Information, PII) in öffentlichen Cloud-Umgebungen – ein Thema, das mit dem weiteren Wachstum der Cloud an Bedeutung gewann.

2020: Auf der Überholspur

Jetzt befinden wir uns in einer Zeit, in der Cloud-Lösungen und deren Sicherheit ausgereift und weit verbreitet sind. Sicherheit, Compliance und Risiko stehen jetzt im Vordergrund. Wir beobachten die Einführung von CSPM (Cloud Security Posture Management), seiner Abwandlung CNAPP (Cloud Native Application Protection Platform) und natürlich des immer präsenten „Zero Trust“-Konzepts, die eine wichtige Antwort auf unsere nie endenden Sicherheitsprobleme darstellen.

Cloud-Sicherheit basiert jetzt auf nativen Cloud-Sicherheitswerkzeugen, Echtzeit- oder ereignisgesteuertem Management und Incident Response. Doch auch gesetzliche Vorgaben spielen eine Rolle, und Souveränität steht im Zentrum der Diskussionen. Cloud-Regionen werden durch Richtlinien für Dienststeuerung gesichert, allerdings gibt es immer noch keine wirklich souveränen Clouds, da die meisten Anbieter US-Unternehmen sind. Eine Gegenmaßnahme besteht darin, die sensibelsten Daten im Ruhezustand mit lokalen oder Drittanbieter-Schlüsselmanagementsystemen zu verschlüsseln, was jedoch umständlich ist und das Problem der Datenverarbeitung nicht löst.

Wie immer geht es bei der Sicherheit darum, Angriffe zu verlangsamen. Letztlich gelten die gleichen Prinzipien, die wir auf lokale Umgebungen anwenden, auch für die Cloud.

Wie können wir zukünftigen Bedrohungen begegnen?

Wenn wir auf die Geschichte der Cloud-Sicherheit zurückblicken, sehen wir, was wir erreicht haben, was gut funktioniert hat und was wir hätten besser machen können.

Wenn wir in die Zukunft blicken, wird Cloud-Sicherheit, wie alles andere auch, auf Künstlicher Intelligenz (KI) basieren. Dies umfasst die Erkennung von Bedrohungen mit geringem „Rauschen“ (Machine Learning) und die Anwendung von Compliance-Richtlinien von Anfang an (Entwurfsebene) mit NL/LLM (Natural Language/Large Language Model). Wie in lokalen Umgebungen wird dies helfen, schnelle Entscheidungen zur Schadensbegrenzung zu treffen und Bedrohungen frühzeitig zu erkennen.

Wir können uns auch vorstellen, dass KI bei der automatischen Cloud-Datenprüfung helfen wird, um unerlaubte Muster wie personenbezogene Daten (Personal Identified Information, PII), Gesundheitsdaten (Personal Health Information, PHI), Secrets (Zugangsschlüssel, Passwörter) und dokumentenbasierte Schlüsselwörter zu erkennen. Dies könnte allerdings bedeuten, dass man dem Cloud-Anbieter mehr Vertrauen entgegenbringen muss, da er automatische Datenleseberechtigungen erhält. Angesichts dessen könnten wir vermehrt Unternehmen sehen, insbesondere solche, die mit sensiblen Daten arbeiten, die ihre eigene private Cloud nutzen, um diesen Veränderungen zu begegnen.

Und vielleicht, wenn wir noch weiter in die Zukunft blicken, werden Technologien wie 6G dazu führen, dass lokale Umgebungen und Cloud veraltete Muster sind und hybride Lösungen der Standard werden. Die Sicherheit wird dann auf Endpunktschutz und Zero Trust für jede einzelne Anwendung und Datenverwendung basieren.

Wenn wir auf die Geschichte der Cloud-Sicherheit zurückblicken, erkennen wir ein sich wiederholendes Muster im Bereich der Cybersicherheit. Unternehmen neigen dazu, diesem Muster zu folgen, bis sie plötzlich nicht mehr mithalten können und einem erhöhten Risiko ausgesetzt sind. Um die Cloud-Sicherheit in die richtige Richtung zu lenken, müssen. Unternehmen proaktiv handeln und auf die Zukunft vorbereitet sein!