Maintenant que toutes les entreprises utilisent le Cloud, qu’il s’agisse d’un Cloud intégral, hybride ou SaaS (Software-as-a-Service), elles s’inquiètent souvent de la sécurité et de la maîtrise de leurs flux et de leurs données. On peut se dire que cela aurait dû être une préoccupation dès le début et peut-être même avant mais, comme souvent, cela n’a pas été une priorité.

L’expansion de l’hyperconnectivité entraîne une croissance sans précédent de la surface d’attaque avec des attaques en constante évolution basées sur des ransomwares, des fuites de données et des attaques de plus en plus complexes de la chaîne d’approvisionnement. Cela signifie que les fournisseurs de cybersécurité sont confrontés à des menaces incessantes, qui nécessitent une approche proactive et persistante.

Dans cette optique, la sécurité du Cloud est un élément important, que nous devons prendre en compte dès maintenant pour nous assurer que les menaces croissantes seront atténuées. Jetons un coup d’œil à l’histoire de la sécurité dans le Cloud, établissons quelques comparaisons avec la sécurité « on-premise » et essayons de nous faire une idée des tendances futures auxquelles nous pouvons nous attendre. Spoiler : l’IA en fait partie.

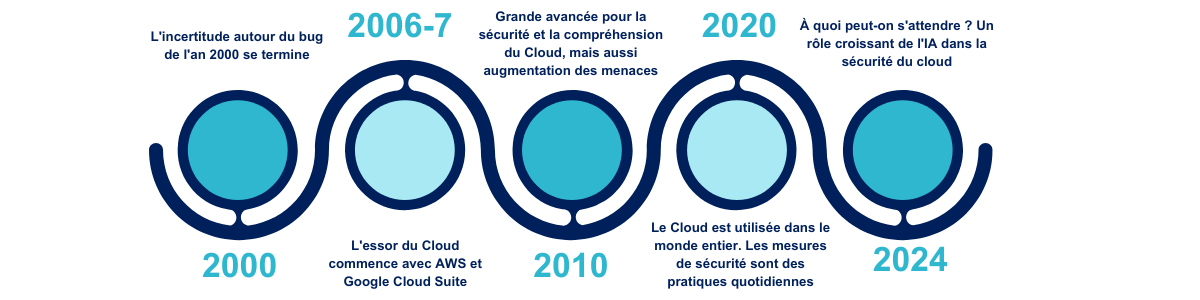

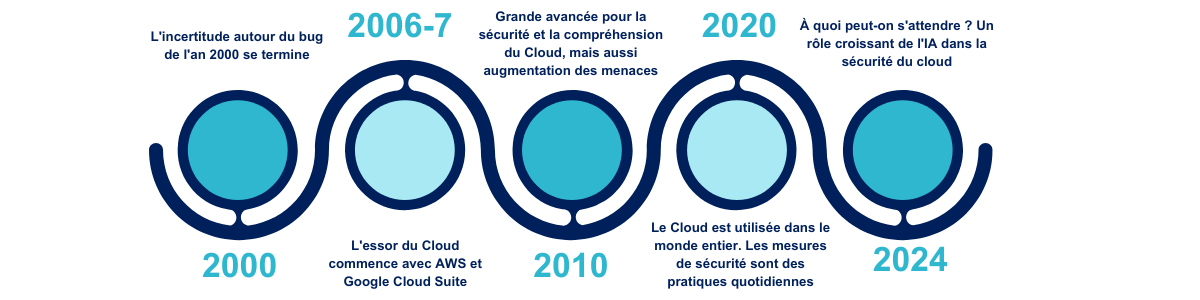

Comment la sécurisation du Cloud a-t-elle évolué ?

Pendant de nombreuses années, la croissance et l’adoption de la technologie « cloud » ont stagné. Cependant, avec la mondialisation, les entreprises ont de plus en plus capitalisé sur les avancées technologiques et, bien des années plus tard, nous y sommes !

Le passage à l’an 2000 : les prémisses

Le bug de l’an 2000 a paralysé le monde, l’incertitude planant toujours dans l’air. Cependant, lorsque l’an 2000 est arrivé et que la fin du monde n’a pas eu lieu, le monde s’est remis à tourner ; le Cloud était alors confronté à une croissance lente et graduelle. Nous commencions à voir le lancement de services externes de cloud par les grandes entreprises que nous connaissons aujourd’hui, telles qu’AWS.

Qu’est-ce que cela signifie en termes de sécurité ?

Au début des années 2000, le Cloud n’était pas encore largement déployé et les problèmes de sécurité spécifiques liés aux environnements dématérialisés n’étaient pas discutés ou compris à l’époque. Il existait des VPN entre les prestataires de services « on-premice » et les fournisseurs de Cloud, et les entreprises s’appuyaient sur la sécurité traditionnelle avec des pare-feu, la détection d’intrusion et la gestion des accès. Les normes de conformité n’existaient même pas à l’époque. Les quelques contrôles que les entreprises exerçaient sur les utilisateurs étaient effectués du côté du fournisseur de services Cloud. La sécurité n’était pas une préoccupation majeure.

2010 : la montée en puissance

À l’approche de 2010, le Cloud a commencé à prendre de plus en plus d’importance, et à mesure que celui-ci prenait de I’importance, la sécurité qui I’entoure a elle aussi pris de I’ampleur.

Du côté des attaquants, tout tournait autour du cryptojacking, du minage et de l’accès aux données sensibles par le biais d’une mauvaise configuration ou d’un vol d’informations d’identification. À cette époque, les fournisseurs Cloud et les entreprises ont commencé à se concentrer sur la sécurité, sur une meilleure mise en œuvre des contrôles de sécurité et sur les contre-mesures. C’était aussi l’époque d’une meilleure compréhension du Cloud, c’est-à-dire d’une meilleure formation pour et par les administrateurs et les concepteurs d’applications natives en Cloud. C’est à cette époque que le « modèle de responsabilité partagée du cloud » a été développé, ce qui signifiait que la responsabilité de chacun, entre le fournisseur de Cloud et les utilisateurs, était désormais plus claire. Mais bien trop souvent, l’éducation de l’utilisateur/administrateur du Cloud sur les règles de gouvernance des données et les meilleures pratiques sur son utilisation sécurisée a été négligée. Les sessions de formation et de sensibilisation se multipliaient, mais n’étaient pas aussi présentes qu’elles le sont aujourd’hui.

Dans la seconde moitié de la décennie sont apparus les CASB (Cloud Access Security Brokers), un point d’application de la sécurité entre les utilisateurs du Cloud et les services Cloud. Ils assurent la prévention de la perte de données (DLP), les connexions proxies entre les locaux et le Cloud, le cryptage et les règles de conformité. Il s’agissait de la première réponse à la rareté des contrôles efficaces sur le filtrage des données entre le réseau local (LAN) et le Cloud, alors qu’il s’agit du cœur du problème exprimé. Même si les CASB protégeaient le point final de l’utilisateur contre la perte de données, il était, et il est toujours, très difficile d’empêcher l’envoi de données à un autre locataire du même fournisseur de cloud, sauf avec un CASB solide ajouté à une interface de réseau virtuel dédiée et à des points finaux de service VPC (Virtual Private Cloud) solides. Le marquage des données constituait également une solution, mais celle-ci était limitée car il n’existait pas de norme définie pour un format de métadonnées compatible « du on-premise au Cloud» pour le marquage.

Cela montre la nécessité d’une gouvernance et d’une classification rigoureuses des données avant toute mesure technique, même si elle n’est pas entièrement liée au Cloud. La mise en œuvre de ces mesures peut conduire à des moyens de protection adéquats pour chaque cas d’utilisation des données, tels que le niveau de cryptage, l’accès au moindre privilège et l’exposition publique/privée. En 2014 et 2015, les normes ISO 27017 et 27018 ont été introduites comme meilleures pratiques.

ISO 27017 est une norme, encore utilisée aujourd’hui, pour soutenir la mise en œuvre des contrôles de sécurité de l’information ISO27001 dans les environnements cloud, et ISO 27018, fournit des conseils sur la protection des PII (informations personnelles identifiables) dans un environnement cloud public, ce qui est devenu particulièrement important à mesure que les environnements cloud continuaient à s’étendre.

2020 : ouvrir l’autoroute

L’heure est à la maturité et à l’utilisation massive des solutions Cloud et, par conséquent, à la sécurisation. La sécurité, la conformité et les risques sont désormais au premier plan. Nous avons remarqué l’apparition du CSPM (Cloud Security Posture Management), de son dérivé CNAPP (Cloud Native Application Protection Platform) et, bien sûr, du célèbre et omniprésent concept de « zero trust », car ils représentent une réponse importante à notre problème de sécurité sans fin.

La sécurité du Cloud repose désormais sur des outils de sécurité natifs du Cloud, une gestion en temps réel ou axée sur les événements, et une réponse aux incidents. Aussi, la loi a fait son chemin et la souveraineté est désormais au centre du débat. L’application de la réglementation du Cloud avec des politiques de contrôle des services constitue la base quotidienne de la sécurité du Cloud, avec une mise en garde sur l’absence de Cloud réellement souverain, car la plupart des fournisseurs sont des entreprises américaines. Une contre-mesure consiste à crypter les données les plus sensibles avec une gestion dans des data-centers ou par un tiers, mais cela est lourd, ne résout pas le problème des données utilisées et, en fin de compte, nous attendons que chaque schéma cryptographique soit cassé.

Comme cela a toujours été le cas, la sécurité consiste à ralentir l’attaque et, en fin de compte, les principes que nous appliquions dans le on-premise sont les mêmes pour le Cloud.

Comment pouvons-nous faire face aux futures menaces qui pèsent sur le Cloud ?

En examinant l’histoire du Cloud, nous pouvons voir ce que nous avons fait, ce qui a bien fonctionné et ce que nous aurions dû faire.

Si nous nous tournons vers l’avenir, nous pouvons facilement imaginer que la sécurité du Cloud reposera, comme tout le reste, sur l’IA (Intelligence Artificielle). Il s’agira d’une détection à faible bruit (apprentissage automatique) et de l’application de politiques de conformité dès la conception avec NL/LLM (langage naturel/modèle de langage étendu). Comme dans les environnements on-premise, cela permettra de prendre des décisions rapides en matière de remédiation et de s’adapter à la découverte de menaces.

Nous pouvons également imaginer que l’IA contribuera à l’analyse automatique des données dans le Cloud pour détecter les modèles interdits tels que les PII (Personal Identified Information), PHI (Personal Health Information), Secrets (clés d’accès, mots de passe) et les documents basés sur des mots-clés (par exemple, AWS Macie pour l’analyse S3), avec le compromis de devoir faire confiance au fournisseur Cloud avec des permissions de lecture automatique des données. Si nous tenons compte de cela, nous pourrions commencer à voir davantage d’entreprises, en particulier celles qui traitent des données sensibles, utiliser leur propre Cloud privé pour faire face à cet environnement changeant. Il se peut aussi que ce modèle soit un changement lent et progressif, comme nous l’avons vu dans le passé, et que dans un avenir plus proche, le modèle actuel se poursuive et qu’une approche plus stricte de la sécurité prenne le dessus. Quoi qu’il en soit, les entreprises doivent réfléchir à leur position afin d’être prêtes.

Et si nous regardons un peu plus loin, la 6G par exemple, le on-premise et le cloud seront certainement des modèles anciens et l’hybridation sera la norme, de sorte que la sécurisation sera entièrement basée sur la protection des endpoints et le zéro trust pour chaque application et utilisation de données.

Si l’on se penche sur l’histoire de la sécurité du Cloud, on constate qu’il s’agit d’un schéma qui se répète dans tout le cyberespace. Un schéma qui laisse souvent ceux qui le suivent dans une position non optimale. Les entreprises suivent le mouvement jusqu’à ce que, soudainement, elles ne puissent plus le faire et soient confrontées à des risques et des menaces accrus auxquels elles réagissent. Pour que la sécurité du cloud évolue dans la bonne direction, les entreprises doivent adopter une attitude proactive et être prêtes pour l’avenir !

Pour en savoir plus sur nos cyber-services, contactez-nous !

Cybersécurité

Cybersécurité